はじめに

ロシアのハッカー集団BlackSuitによるKADOKAWAへのサイバー攻撃と、個人情報流出がXのトレンドに上がるなど最近話題になっている。

本記事では、KADOKAWAへのサイバー攻撃の全容と、今回のケースから学べることを備忘録的に記載しておこうと思う。

サイバー攻撃(ランサムウェア)の全容

| 日時 | 概要 |

|---|---|

| 6/8 午前3時過ぎ | ニコ動(有料会員117万人)で、ユーザーが動画にアクセスできなトラブルが発生 →その後、まもなくニコ動のサービスは全停止、ECサイトの一部やチケット販売サービスにも障害が発生 |

| 6/8 午後4時3分 | ハッカーから1.5TBの情報流出と、流出データと引き換えに17億円相当のビットコインを支払う要求の連絡が入る |

| 6/9 | KADOKAWA:外部専門機関などへ打診 |

| 6/10-13 | KADOKAWAが、298万ドル(約4億7000万円)相当のビットコインを、ハッカー側に送金 |

| 6/13 | ハッカーが、ビットコイン追加送金を要求 |

| 6/14 | ドワンゴが被害状況や復旧プラン(少なくとも1ヶ月以上かかる)を発表。夏野社長は「情報流出はない」と説明。 |

| 6/17 午後4時42分 | ハッカーより流出情報が送られ、ユーザーの個人情報を暴露すると再び脅迫 |

| 6/18 | 株主総会で被害状況を説明 |

| 6/22 | NewsPicksがKADOKAWAグループと犯人との間で交わされたメールの内容を報道。KDOKAWAはサイバー攻撃を助長させかねないと反論 |

| 6/27 | KADOKAWAが追加の身代金を支払わなければ、すべてのデータを7/1に公開すると宣言 |

| 6/30 | 身代金支払いのXデー |

| 7/2 | ハッカーが個人情報をダークウェブにアップロード開始 |

初手のKADOKAWAの対応

NewsPicksのスクープによると、6月13日までに一度、KADOKAWAは、粟田COOが取締役会の同意なしに298万ドル(約4億7000万円)相当のビットコインを、ハッカー側に送金したとのこと。

この初手の対応に関しては

- そもそも身代金を払うべきだったのか?

- 上場企業にもかかわらず株主から預かった資金の一部を犯罪者に身代金として渡したのはよかったのか?

などと疑問の意見が出ている。

あとは、場外乱闘気味だが

- NewsPicksのこのタイミングでのスクープ報道は正しかったのか?

- 犯罪を助長することになり、報道協定に反するのでは?

との意見も出ていた。

このNewsPicksのスクープ報道が引き金になったかどうかは不明だが、KADOKAWAはハッカー集団に対して結局は追加の身代金要求を支払わないという強固な選択肢を取り、7/2にハッカーは、これ以上は身代金を取れないと思ったからか、予定通りダークウェブに個人情報をアップロードした。

6/27に、再度BlackSuitが「KADOKAWAが追加の身代金を支払わなければ、すべてのデータを7/1に公開する」とあえて再度宣言したのは、身代金支払われないかもしれないという焦りもあったのだろう。

どのような情報が流出されたのか?

こちらのTwitterのタイムラインに詳細記載されている。

- N高、その他KADOKAWA系一部教育機関の生徒の情報

- ドワンゴ勤務者(労務関係の書類、マイナンバーカードなど)

- 有名動画配信者への依頼書、企画書、依頼金額

- ニコ動で契約していたVtuberの個人情報(本名)

- 取引先との契約書、見積書

ランサムウェアの攻撃を受けたらどうすれば良いのか?

一般論としては身代金は支払うべきではない

民間のサイバー攻撃対策組織JPCERTは、以下の理由で身代金の支払いをしないべきとしている。

- ファイルが復元される保証がない

- 被害原因や侵害による他の被害は未解消

- 支払い後に別の攻撃の被害や支払い要求を受ける恐れがある

基本的には、クラウド上のデータや、バックアップも全て暗号化されてしまっているケースが高いのでデータは諦めて、まずすべての回線を物理的に抜いて全端末をインターネットから遮断するのが良いだろう。

ランサムウェア被害対策

- バックアップの仕組みをとっておく

- リモートワークが進み、自宅から企業ネットワークに接続できるケースが増えていて、そこを狙われるケースが増えているので、パスワード管理の徹底と、退社した社員・業務委託の方のアクセス権をその時点で完全に削除しておく(OktaなどID管理ツールを使うのもありかも)。

- VPN接続している箇所がある場合には、VPN端末の脆弱性や古い機種を使っていないかを見直す

- ランサムウェア攻撃があった時に、組織としてどう対応すべきかをあらかじめ作っておく(防災訓練マニュアル的な)

- 被害を認知する大きい3パターン(データが使えなくなる・業務システム自体がおかしくなる・犯罪者から脅迫文が送られてくる)をあらかじめ認識しておき、実際にこのパターンに当てはまる事象が出てきたら迅速に対応する(基本的には、まずすべての回線を物理的に抜く)

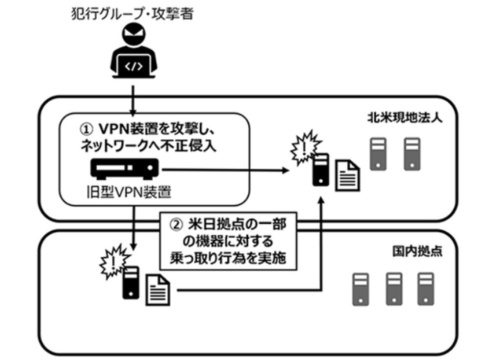

過去の事例:半田病院・カプコン。VPN装置が原因

徳島県のつるぎ町立半田病院は、2021年10月にランサムウェアの被害に遭い、電子カルテが暗号化された。

ランサムウエアの感染経路は米Fortinet(フォーティネット)製のVPN(仮想私設網)装置経由である可能性が高いとされている。このVPN装置は2019年に判明した脆弱性(CVE-2018-13379)がっすでに発覚し、被害に遭う直前の2021年9月、8万7000台の装置の認証情報が流出したとフォーティネットが公表し、その流出リストに半田病院も含まれていたが、病院は気づかずに使い続けていた。

半田病院は2018年に電子カルテシステムを新版に切り替えたが、VPN装置はそのままだったので、そこが抜け穴となって被害にあった。

また、カプコンは、2021年4月13日、昨年11月に受けた不正アクセス被害の原因がVPN(仮想私設網)装置であったと明らかにしている。テレワークの需要が高まり、緊急対応で旧型のVPN装置を設置したところ、当該機器を狙われている。

警察庁の調べでは、23年の国内被害の63%が仮想私設網(VPN)経由で侵入されているとのこと。リモートワークの普及に伴い急速に導入が進んだ一方、開発元から公表された脆弱性を放置するといった管理の甘い機器が格好の標的となっている。

今回のKADOKAWAの件が同じ侵入手口だったかは不明だが、一般論としてハッカーはシステムの脆弱性を常に探し回っていて、調べたら今回たまたまKADOKAWAがヒットしたので狙ったという感じであり、大企業だけでなく中小企業も狙われるリスクは十分にある。

あと、個人でできることは、当たり前ではあるが下記

- IDパスワードを同じものを使い回さない

- MFA(多要素認証)も必須

- パスワードは乱数生成で16桁などで作成する(LastPass, 1passwordなどのセキュリティを入れて、全て複雑なパスワードに変える。ちなみにAppleがWWDC2024で、独自のパスワード管理アプリ「Passwords」を発表し、次のOSリリースから利用可能になるらしい。